- Was ist die Hipaa-Compliance-Checkliste??

- Was ist Hipaa und welche Softwaretools können Sie verwenden, um die Einhaltung sicherzustellen??

- Was sind die Richtlinien für die Einhaltung von Hipaa??

- Was sind die 5 Schritte zur Einhaltung von Hipaa??

- Was sind die 3 Hipaa-Regeln??

- Was als Verletzung von Hipaa angesehen wird?

- Wie macht man ein Programm Hipaa-konform??

- Was bedeutet Hipaa-kompatible Software??

- Ist Open Source Software Hipaa kompatibel?

- Was sind die vier Hauptregeln von Hipaa??

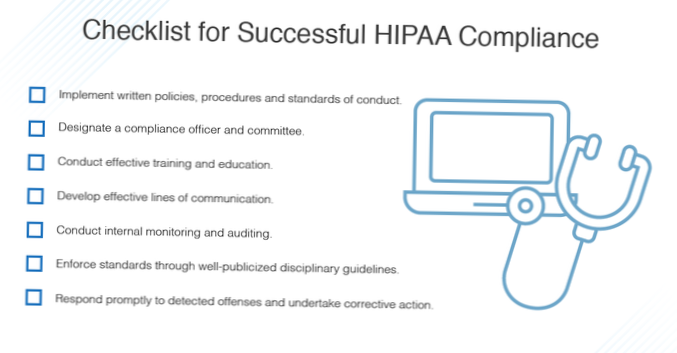

Was ist die Hipaa-Compliance-Checkliste??

Technische Schutzmaßnahmen

| Implementierungsspezifikation | Erforderlich oder adressierbar |

|---|---|

| Einführung eines Mechanismus zur Authentifizierung von ePHI | Adressierbar |

| Implementieren Sie Tools zum Ver- und Entschlüsseln | Adressierbar |

| Führen Sie Aktivitätsprotokolle und Überwachungskontrollen ein | Erforderlich |

| Erleichtern Sie die automatische Abmeldung von PCs und Geräten | Adressierbar |

Was ist Hipaa und welche Softwaretools können Sie verwenden, um die Einhaltung sicherzustellen??

Zwei nützliche Tools zur Sicherstellung der HIPAA-Konformität umfassen die Software für Sicherheitsinformationen und Ereignisverwaltung (SIEM) sowie die Software für Zugriffsrechte: Sicherheitsinformations- und Ereignisverwaltung: Die SIEM-Software ist ein ausgeklügeltes Tool zum Schutz von ePHI und zum Nachweis der Konformität.

Was sind die Richtlinien für die Einhaltung von Hipaa??

Allgemeine Regeln

- Gewährleistung der Vertraulichkeit, Integrität und Verfügbarkeit aller von ihnen erstellten, empfangenen, verwalteten oder gesendeten E-PHI;

- Identifizierung und Schutz vor vernünftigerweise erwarteten Bedrohungen der Sicherheit oder Integrität der Informationen;

- Schutz vor vernünftigerweise erwarteten, unzulässigen Verwendungen oder Offenlegungen; und.

Was sind die 5 Schritte zur Einhaltung von Hipaa??

5 Schritte zur Implementierung eines erfolgreichen HIPAA-Compliance-Plans

- Fünf wichtige Schritte.

- Schritt 1 - Wählen Sie einen Datenschutz- und Sicherheitsbeauftragten.

- Schritt 2 - Risikobewertung.

- Schritt 3 - Datenschutz- und Sicherheitsrichtlinien und -verfahren.

- Schritt 4 - Geschäftspartnervereinbarungen.

- Schritt 5 - Schulung der Mitarbeiter.

- WEBINAR: Schritte zur Einhaltung: Erstellen Ihres Plans | 5. Februar um 14 Uhr.

Was sind die 3 Hipaa-Regeln??

Die drei Komponenten der Einhaltung der HIPAA-Sicherheitsregeln. Um die Sicherheit von Patientendaten zu gewährleisten, müssen Organisationen des Gesundheitswesens Best Practices in drei Bereichen anwenden: administrative, physische und technische Sicherheit.

Was als Verletzung von Hipaa angesehen wird?

Ein HIPAA-Verstoß ist eine Nichteinhaltung eines Aspekts der HIPAA-Standards und -Bestimmungen, die in den 45 CFR-Teilen 160, 162 und 164 aufgeführt sind. ... Keine Implementierung von Sicherheitsvorkehrungen zur Gewährleistung der Vertraulichkeit, Integrität und Verfügbarkeit von PHI. Fehler beim Verwalten und Überwachen von PHI-Zugriffsprotokollen.

Wie macht man ein Programm Hipaa-konform??

Was sind die Mindestanforderungen, die Ihre Software HIPAA-konform machen??

- Transportverschlüsselung. Alle ePHI (Electronic Protected Health Information) müssen vor der Übertragung verschlüsselt werden.

- Backup. ...

- Genehmigung. ...

- Integrität. ...

- Speicherverschlüsselung. ...

- Verfügung. ...

- Geschäftspartnervereinbarung. ...

- Transportverschlüsselung.

Was bedeutet Hipaa-kompatible Software??

HIPAA-kompatible Software ist normalerweise eine App oder ein Dienst für Organisationen des Gesundheitswesens, die alle erforderlichen Datenschutz- und Sicherheitsmaßnahmen umfasst, um die Anforderungen von HIPAA zu erfüllen, z. B. sichere Messaging-Lösungen, Hosting-Dienste und sichere Cloud-Speicherdienste.

Ist Open Source Software Hipaa kompatibel??

Mit Open Source für Unternehmen kann Open Source beispielsweise laut HITInfrastructure HIPAA-konform bleiben.com. ... „Wenn Unternehmen Open Source bereitstellen, ist es viel einfacher, Daten und Informationen auszutauschen und zu integrieren. Bei der Interoperabilität dreht sich alles um Open Source, was im Gesundheitswesen von entscheidender Bedeutung ist.”

Was sind die vier Hauptregeln von Hipaa??

HIPAA-Regeln & Standards. Die Bestimmungen des Gesetzes über die Portabilität und Rechenschaftspflicht von Krankenversicherungen (HIPAA) sind in mehrere wichtige Standards oder Regeln unterteilt: Datenschutzregel, Sicherheitsregel, TCS-Regel (Transactions and Code Sets), Regel für eindeutige Kennungen, Regel zur Benachrichtigung über Verstöße, Omnibus-Schlussregel und HITECH Handlung.

Naneedigital

Naneedigital