- Wie scinge ich mit nmap??

- Ist es illegal, nmap zu verwenden??

- Welche Optionen würden Sie verwenden, um nmap so einzustellen, dass die Ping-Host-Erkennung übersprungen wird??

- Verwenden Hacker nmap?

- Wie Hacker offene Ports nutzen?

- Was sind Nmap-Befehle??

- Können Nmap-Scans erkannt werden??

- Warum ist das Scannen von Ports gefährlich??

- Ist es illegal, eine IP-Adresse zu pingen??

- Was ist aggressiver Scan in nmap?

- Wie würden Sie Nmap anweisen, alle Ports zu scannen??

- Welcher Nmap-Schalter verhindert das Pingen eines Zielcomputers??

Wie scinge ich mit nmap??

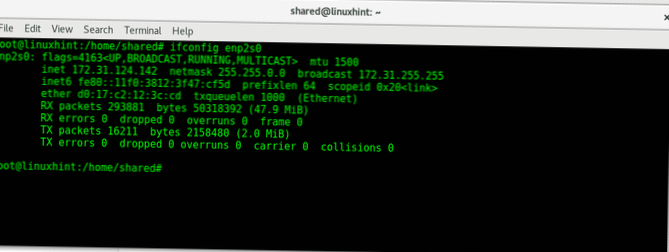

Starten Sie einen Ping-Scan für ein Netzwerksegment mit dem folgenden Befehl:

- #nmap -sn <Ziel>

- -PS / PA / PU / PY [Portliste]: TCP SYN / ACK-, UDP- oder SCTP-Erkennung für bestimmte Ports.

- -PE / PP / PM: ICMP-Echo-, Zeitstempel- und Netzmaskenanforderungserkennungssonden.

- -PO [Protokollliste]: IP-Protokoll-Ping.

Ist es illegal, nmap zu verwenden??

Die Verwendung von Nmap ist nicht gerade eine illegale Handlung, da kein Bundesgesetz in den USA das Scannen von Ports ausdrücklich verbietet. Die effektive Verwendung von Nmap kann Ihr Systemnetzwerk vor Eindringlingen schützen. Wenn Sie jedoch aus irgendeinem Grund nicht genehmigte Port-Scans durchführen, können Sie von Ihrem Internetdienstanbieter inhaftiert, entlassen, disqualifiziert oder sogar verboten werden.

Welche Optionen würden Sie verwenden, um nmap so einzustellen, dass die Ping-Host-Erkennung übersprungen wird??

Verwenden Sie die beiden Optionen -Pn -sn zusammen, um die Hosterkennung und den Port-Scan zu überspringen, während NSE weiterhin ausgeführt werden kann. Bei Computern in einem lokalen Ethernet-Netzwerk wird das ARP-Scannen weiterhin durchgeführt (sofern nicht --disable-arp-ping oder --send-ip angegeben ist), da Nmap MAC-Adressen benötigt, um die Zielhosts weiter zu scannen.

Verwenden Hacker nmap?

Nmap kann von Hackern verwendet werden, um Zugriff auf unkontrollierte Ports auf einem System zu erhalten. Alles, was ein Hacker tun müsste, um erfolgreich in ein Zielsystem zu gelangen, wäre, Nmap auf diesem System auszuführen, nach Schwachstellen zu suchen und herauszufinden, wie diese ausgenutzt werden können. Hacker sind jedoch nicht die einzigen, die die Softwareplattform nutzen.

Wie Hacker offene Ports nutzen?

Böswillige ("Black Hat") Hacker (oder Cracker) verwenden üblicherweise Port-Scan-Software, um herauszufinden, welche Ports auf einem bestimmten Computer "offen" (ungefiltert) sind und ob ein tatsächlicher Dienst diesen Port überwacht oder nicht. Sie können dann versuchen, potenzielle Schwachstellen in den von ihnen gefundenen Diensten auszunutzen.

Was sind Nmap-Befehle??

Grundlegende Scanbefehle

| Tor | Befehl | Beispiel |

|---|---|---|

| Scannen Sie ein einzelnes Ziel | nmap [Ziel] | nmap 192.168.0.1 |

| Mehrere Ziele scannen | nmap [Ziel1, Ziel2 usw | nmap 192.168.0.1 192.168.0.2 |

| Scannen Sie eine Reihe von Hosts | nmap [Bereich der IP-Adressen] | nmap 192.168.0.1-10 |

| Scannen Sie ein gesamtes Subnetz | nmap [IP-Adresse / CDR] | nmap 192.168.0.1/24 |

Können Nmap-Scans erkannt werden??

Normalerweise werden nur Scan-Typen protokolliert, die vollständige TCP-Verbindungen herstellen, während sich der Standard-Nmap-SYN-Scan durchschleicht. ... Aufdringliche Scans, insbesondere solche mit Nmap-Versionserkennung, können häufig auf diese Weise erkannt werden. Aber nur, wenn die Administratoren die Systemprotokolle tatsächlich regelmäßig lesen.

Warum ist das Scannen von Ports gefährlich??

Wie gefährlich sind Port-Scans?? Ein Port-Scan kann einem Angreifer helfen, eine Schwachstelle zu finden, an der er angreifen und in ein Computersystem eindringen kann. ... Nur weil Sie einen offenen Port gefunden haben, heißt das nicht, dass Sie ihn angreifen können. Sobald Sie jedoch einen offenen Port gefunden haben, auf dem ein Überwachungsdienst ausgeführt wird, können Sie ihn nach Sicherheitslücken durchsuchen.

Ist es illegal, eine IP-Adresse zu pingen??

Senden Sie ein paar Millionen Pings aus dem gesamten Internet an dieselbe Google-IP-Adresse. Dies ist ein Denial-of-Service-Angriff. Es funktioniert nicht bei Google, ist aber in vielen Teilen der Welt illegal und wird wahrscheinlich einige Probleme für alle ISPs verursachen, die es durchläuft.

Was ist aggressiver Scan in nmap?

Aggressives Scannen

Nmap verfügt über einen aggressiven Modus, der Betriebssystemerkennung, Versionserkennung, Skript-Scannen und Traceroute ermöglicht. Sie können das Argument -A verwenden, um einen aggressiven Scan durchzuführen.

Wie würden Sie Nmap anweisen, alle Ports zu scannen??

Laden Sie zunächst Nmap von der nmap herunter und installieren Sie es.org Website und starten Sie dann eine Eingabeaufforderung. Wenn Sie nmap [Hostname] oder nmap [IP-Adresse] eingeben, wird ein Standard-Scan gestartet. Bei einem Standard-Scan werden 1000 allgemeine TCP-Ports verwendet und die Hosterkennung aktiviert. Die Hosterkennung führt eine Überprüfung durch, um festzustellen, ob der Host online ist.

Welcher Nmap-Schalter verhindert das Pingen eines Zielcomputers??

Standardmäßig führt Nmap nur umfangreiche Tests durch, z. B. Port-Scans, Versionserkennung oder Betriebssystemerkennung für Hosts, bei denen festgestellt wurde, dass sie aktiv sind. Um dieses Verhalten zu ändern, verwenden wir die Option -Pn (keine Ping-Option). Mit dieser Option führt nmap seine Funktion weiterhin aus, als ob der Host aktiv wäre.

Naneedigital

Naneedigital